Post especial para celebrar que el blog ha superado las 50.000 visitas, que seguro que Google las tiene un segundo, pero a mi me hace ilusión ver que alguien se lee esto.

Gracias a todos los que leeis este blog.

viernes, 15 de junio de 2012

viernes, 1 de junio de 2012

Herramientas para gestión de documentos de forma segura (made in Spain)

Aunque mi experiencia de ambos servicios se basa en sus versiones gratuitas, diré, que la primera sensación es buena para los dos proveedores que voy a analizar, que son: Doocuments y Prot-on

[caption id="attachment_878" align="aligncenter" width="300"] doocuments[/caption]

doocuments[/caption]

Lo primero que quiero comentar, es que ambos servicios, aunque con muchas similitudes, no son ni mucho menos lo mismo, ya que se trata de dos orientaciones diferentes, la de Doocuments, es un repositorio documental, para uso colaborativo y online, en el caso de Prot-on es una herramienta de seguridad, que funciona en paralelo a una solución tipo Doocuments o DropBox para asegurar la transferencia y uso de los documentos.

Antes de empezar a usar cualquiera de los servicios, lo que tenemos que hacer para usar alguno de los servicios, es darnos de alta, y qui se genera la primera diferencia, el alta en Prot-on es muchisimos más sencilla e intuitiva que en Doocuments.

En Prot-on el registro es como el de muchas otras Webs, solicitando en un formulario la información del alta, envian un correo eléctronico donde debes pinchar a un enlace para completar el alta, vamos, desde mi punto de vista un alta normal.

[caption id="attachment_879" align="aligncenter" width="300"] proton[/caption]

proton[/caption]

En Doocuments el alta consta en pinchar en el enlace de la página donde dice "Sign Up" (para usuarios gratuitos) y en esa ventana aparece un formulario, que no se explica de ninguna manera, con campos, aparentemente de un correo (asunto, de, hacia y adjuntar fichero) nose si yo en mi simpleza no he sido capaz de deducir que se trata de que envies un correo a alguien con un fichero que vas asubir al servicio, para empezar a usarlo, quiza estaba un poco espeso cuando lo hice, pero me costó darme cuenta, que tenía que rellenar esos campos para que me enviaran el email de activación a mi cuenta de correo. (ingenuo de mi)

Una vez dado de alta, descubres que en Prot-on es muy facil mandar sugerencias y solicitar ayuda, ya que en todo momento tienes un banner lateral, que molesta, pero no mucho y por cierto la ayuda es muy efectiva, han tardado 22 minutos en contestarme a una consulta.

En doocuments la ayuda está un poco más escondida, aunque ahí está, tienen un apartado de Soporte, donde puedes encontrar un correo de contacto, y algunas páginas en construcción de soporte tipo HelpDesk, estarán disponibles en un futuro y para cuentas PREMIUM, no es mi caso.

Una gran ventaja de Doocuments, o que al menos a mi me lo ha parecido para el uso que le he dado, es que la interfaz de subida de documentos, es MUY intuitiva y sencilla, la simplicidad con la que funciona es impresionante, no así la de Prot-On, ya que no hay forma de subir un documento via web, puedes gestionar los documentos que tienes en otros sistema y decir como y con quien compartirlos, es decir, puede tener un documento en DropBox, SkyDrive, el ordenador, tu movil etc... y decidir de forma segura, con quien compartes esos ficheros y como.

Prot-on es una herramienta para proteger los documentos de forma segura, y compartirlos, no un Google Docs, su gran apuesta está en la seguridad de lo que compartes, en días en los que "la nube", está tan de moda, tener un sitio donde no solo puedes enviar los documentos, sino que tienes quien te asegura que no lo compartes con cualquiera sino solo su destinatario, es un lujo al alcance pocos.

Con estos puntos doy por terminada la primera entrada al respecto, intentaré seguir escrbiendo sobre estas dos herramientas que me han sorprendido.

Comentar que en estos últimos días Doocuments ha sacado una nueva versión de su plataforma Online y ahora soporta el uso de carpetas. Será interesante ver como funciona.

[caption id="attachment_878" align="aligncenter" width="300"]

Lo primero que quiero comentar, es que ambos servicios, aunque con muchas similitudes, no son ni mucho menos lo mismo, ya que se trata de dos orientaciones diferentes, la de Doocuments, es un repositorio documental, para uso colaborativo y online, en el caso de Prot-on es una herramienta de seguridad, que funciona en paralelo a una solución tipo Doocuments o DropBox para asegurar la transferencia y uso de los documentos.

Antes de empezar a usar cualquiera de los servicios, lo que tenemos que hacer para usar alguno de los servicios, es darnos de alta, y qui se genera la primera diferencia, el alta en Prot-on es muchisimos más sencilla e intuitiva que en Doocuments.

En Prot-on el registro es como el de muchas otras Webs, solicitando en un formulario la información del alta, envian un correo eléctronico donde debes pinchar a un enlace para completar el alta, vamos, desde mi punto de vista un alta normal.

[caption id="attachment_879" align="aligncenter" width="300"]

En Doocuments el alta consta en pinchar en el enlace de la página donde dice "Sign Up" (para usuarios gratuitos) y en esa ventana aparece un formulario, que no se explica de ninguna manera, con campos, aparentemente de un correo (asunto, de, hacia y adjuntar fichero) nose si yo en mi simpleza no he sido capaz de deducir que se trata de que envies un correo a alguien con un fichero que vas asubir al servicio, para empezar a usarlo, quiza estaba un poco espeso cuando lo hice, pero me costó darme cuenta, que tenía que rellenar esos campos para que me enviaran el email de activación a mi cuenta de correo. (ingenuo de mi)

Una vez dado de alta, descubres que en Prot-on es muy facil mandar sugerencias y solicitar ayuda, ya que en todo momento tienes un banner lateral, que molesta, pero no mucho y por cierto la ayuda es muy efectiva, han tardado 22 minutos en contestarme a una consulta.

En doocuments la ayuda está un poco más escondida, aunque ahí está, tienen un apartado de Soporte, donde puedes encontrar un correo de contacto, y algunas páginas en construcción de soporte tipo HelpDesk, estarán disponibles en un futuro y para cuentas PREMIUM, no es mi caso.

Una gran ventaja de Doocuments, o que al menos a mi me lo ha parecido para el uso que le he dado, es que la interfaz de subida de documentos, es MUY intuitiva y sencilla, la simplicidad con la que funciona es impresionante, no así la de Prot-On, ya que no hay forma de subir un documento via web, puedes gestionar los documentos que tienes en otros sistema y decir como y con quien compartirlos, es decir, puede tener un documento en DropBox, SkyDrive, el ordenador, tu movil etc... y decidir de forma segura, con quien compartes esos ficheros y como.

Prot-on es una herramienta para proteger los documentos de forma segura, y compartirlos, no un Google Docs, su gran apuesta está en la seguridad de lo que compartes, en días en los que "la nube", está tan de moda, tener un sitio donde no solo puedes enviar los documentos, sino que tienes quien te asegura que no lo compartes con cualquiera sino solo su destinatario, es un lujo al alcance pocos.

Con estos puntos doy por terminada la primera entrada al respecto, intentaré seguir escrbiendo sobre estas dos herramientas que me han sorprendido.

Comentar que en estos últimos días Doocuments ha sacado una nueva versión de su plataforma Online y ahora soporta el uso de carpetas. Será interesante ver como funciona.

Etiquetas:

Actualidad,

cloud,

documentos online,

doocuments,

General,

gestion documental,

Google Docs,

Informatica,

Proton,

Seguridad,

Seguridad informática,

Tecnologia

martes, 22 de mayo de 2012

Más Software libre, para el día a día

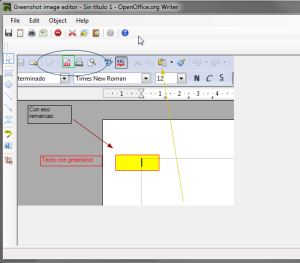

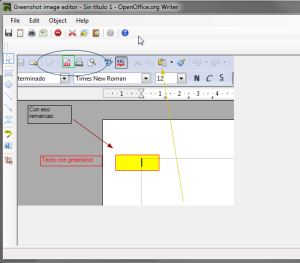

Una acción que llevamos a cabo muy a menudo al usar un ordenador es hacer un pantallazo, para eso, yo ya hace mucho tiempo que tengo instalada en mi ordenador una herramienta que se llama GreenShot y la puedes encontrar aqui

La sencillez de esta herramienta es su gran arma, ya que la instalas y se queda en segundo plano ejecutandose y cuando imprimes pantalla, te deja seleccionar que area de la pantalla quieres sacar como pantallazo, una vez realizado el pantallazo, te abre un pequeño editor de imagenes, con un botón para copiar la imagen y unas pocas herramientas de dibujo (no más complejo que el paint) para hacer cuadros y remarcar textos o imagenes que queiras. Los resultados son sencillos, pero muy eficientes y rápidos.

Vamos para mi un 10 de software para capturas de pantalla.

A continuación un pantallazo de la herramienta para sacar pantallazos...pura recursividad...Como veis se pueden hacer figuras sencillas, flechas, y cuadros para resaltar alguna zona, peuden cambiarse los colores y puede escribirse texto.

Otras entras de este blog relacionadas:

Herramientas de software libre

Más herramientas open source

Sofware libre para recuperar datos perdidos

La sencillez de esta herramienta es su gran arma, ya que la instalas y se queda en segundo plano ejecutandose y cuando imprimes pantalla, te deja seleccionar que area de la pantalla quieres sacar como pantallazo, una vez realizado el pantallazo, te abre un pequeño editor de imagenes, con un botón para copiar la imagen y unas pocas herramientas de dibujo (no más complejo que el paint) para hacer cuadros y remarcar textos o imagenes que queiras. Los resultados son sencillos, pero muy eficientes y rápidos.

Vamos para mi un 10 de software para capturas de pantalla.

A continuación un pantallazo de la herramienta para sacar pantallazos...pura recursividad...Como veis se pueden hacer figuras sencillas, flechas, y cuadros para resaltar alguna zona, peuden cambiarse los colores y puede escribirse texto.

Otras entras de este blog relacionadas:

Herramientas de software libre

Más herramientas open source

Sofware libre para recuperar datos perdidos

viernes, 11 de mayo de 2012

TRANSFORMER 2 vs nuevo iPad

- Procesador de cuatro núcleos NVIDIA Kal-el 1 Ghz.

- 1 Gb de memoria RAM.

- Pantalla de 10 pulgadas de 1280 x 800 píxeles.

- 32 Gb memoria interna.

- Conectividad MicroSD, USB Host y salida HDMI.

- Sistema Operativo Android 4.0 Ice Cream Sandwich.

Como se puede ver tiene un hardware digno de ser comentado y destacado, y comparable con el del nuevo iPad

- Procesador de doble núcleo A5X

- Pantalla de 9.7 pulgadas y 2.048 x 1.536

- WiFi y 4G

- Entre 16 y 64 Gb de memoria interna.

- Conectividad Apple

En una rápida interpretación del hardware se puede apreciar que la pantalla retina display de Apple, es un pantallón en toda regla, y que si lo que quieres es una pantalla de máxima calidad la elección está clara, por otro lado, el Transformer gana en conectividad y capacidad de procesamiento, con una potencia envidiable en lo que al procesador se refiere.

No entraré por enésima vez en la pelea de iOS vs Android, no es rentable seguir discutiendo eso.

Etiquetas:

Actualidad,

Android,

Apple,

ASUS,

General,

Informatica,

ios,

iPad,

Iphone,

IPhone 4,

Movilidad,

Tablet,

Tablets,

Tecnologia,

Transformer,

USB

lunes, 27 de febrero de 2012

Técnicas de ataque - SQL Injection (Inyección SQL)

Aunque se trata de un tema, bastante antiguo, y que no será facil de reproducir, aunque seguro que quedan sitios, que son vulnerables a este tipo de cosas. SQL Injection es una técnica de ataque a paginas, que intentan colar codigo SQL, dentro de codigo SQL de la aplcación destino, para romper o acceder a información. Con esto se quiere decir, que por ejemplo, si suponemos que una pagina web, tiene en su pagina de login, dos campos, usuario y contraseña, muy habitual, y para buscarlo hace lo siguiente:

SELECT * FROM Users WHERE Username='usuario' AND Password='contraseña'

Si hicieramos que tanto el usuario, como la contraseña valieran 1' OR '1'='1'

La sentencia quedaría de la siguiente manera:

SELECT * FROM Users WHERE Username='1' OR '1' = '1' AND Password='1' OR '1' = '1'

Lo que técnicamente devolvería una lista con todos los usuarios, y podría en algunos casos, concedernos acceso a la página en cuestión. Curioso cuanto menos.

Si queremos ser un poco más destructivos, y conocemos el nombre de una tabla, o podemos intuir el nombre, se puede hacer algo como esto, a través de SQL Injection.

Si por ejemplo, se le da el valor al password de: x'; DROP TABLE users; -- y al usuario, por ejemplo 1 (este valor es indiferente para este caso)

el resutaldo sería, cogiendo la SQL arriba citada, el siguiente:

SELECT * FROM Users WHERE Username='1' OR '1' = '1' AND Password='x'; DROP TABLE users; --'

El -- final, es importante, porque se trata de dejar en comentario, el final de la SQL, paa que no falle, la comilla, que nos habran puesto, para parametrizar la String SQL de la contraseñá, en este caso el resultado, es que si la SQL se está ejecutando con permisos de borrado, y la tabla USERS existe, no exisitirá más.

Una vez explicado, como es SQL Injection, haciendo el mal, un par de ideas, para evitarlo, sin que sean muy complicadas de implementar.

Si por ejemplo, en vez de almancenar las contraseñas de los usuarios, lo que se almancena es un HASH de las contraseñas, como pueden ser SHA1 o MD5, entonces, al comparar las contraseñas, lo que se enviará a SQL para comprar no será el texto escrito por el usuario, sino el HASH que se genera, lo que en ningún caso será una SQL Injection.

Por otro lado, otra opción de baja tecnología, para solucionar este problema, quizá mucho menos fiable, pero si mucho más sencilla, es prohibir ciertos caracteres reservados de SQL en los textos, como pueden ser, las comillas simples, el OR, el AND, lo que viene a ser una lista negra de textos prohibidos, para que no ataquen al sistema.

Curiosidad final, si pusieramos este valor a la contraseña,

1; update users set password = 'password'; select *

Esto haría que las contraseñas de todos los usuarios, pasasen a valer "password" lo que tiene gracia, al menos si no le pasa a tu aplicación.

SELECT * FROM Users WHERE Username='usuario' AND Password='contraseña'

Si hicieramos que tanto el usuario, como la contraseña valieran 1' OR '1'='1'

La sentencia quedaría de la siguiente manera:

SELECT * FROM Users WHERE Username='1' OR '1' = '1' AND Password='1' OR '1' = '1'

Lo que técnicamente devolvería una lista con todos los usuarios, y podría en algunos casos, concedernos acceso a la página en cuestión. Curioso cuanto menos.

Si queremos ser un poco más destructivos, y conocemos el nombre de una tabla, o podemos intuir el nombre, se puede hacer algo como esto, a través de SQL Injection.

Si por ejemplo, se le da el valor al password de: x'; DROP TABLE users; -- y al usuario, por ejemplo 1 (este valor es indiferente para este caso)

el resutaldo sería, cogiendo la SQL arriba citada, el siguiente:

SELECT * FROM Users WHERE Username='1' OR '1' = '1' AND Password='x'; DROP TABLE users; --'

El -- final, es importante, porque se trata de dejar en comentario, el final de la SQL, paa que no falle, la comilla, que nos habran puesto, para parametrizar la String SQL de la contraseñá, en este caso el resultado, es que si la SQL se está ejecutando con permisos de borrado, y la tabla USERS existe, no exisitirá más.

Una vez explicado, como es SQL Injection, haciendo el mal, un par de ideas, para evitarlo, sin que sean muy complicadas de implementar.

Si por ejemplo, en vez de almancenar las contraseñas de los usuarios, lo que se almancena es un HASH de las contraseñas, como pueden ser SHA1 o MD5, entonces, al comparar las contraseñas, lo que se enviará a SQL para comprar no será el texto escrito por el usuario, sino el HASH que se genera, lo que en ningún caso será una SQL Injection.

Por otro lado, otra opción de baja tecnología, para solucionar este problema, quizá mucho menos fiable, pero si mucho más sencilla, es prohibir ciertos caracteres reservados de SQL en los textos, como pueden ser, las comillas simples, el OR, el AND, lo que viene a ser una lista negra de textos prohibidos, para que no ataquen al sistema.

Curiosidad final, si pusieramos este valor a la contraseña,

1; update users set password = 'password'; select *

Esto haría que las contraseñas de todos los usuarios, pasasen a valer "password" lo que tiene gracia, al menos si no le pasa a tu aplicación.

Etiquetas:

Ataques,

Criptografía,

Databases,

General,

Informatica,

Java,

Languages,

Programación,

Programming,

Seguridad,

SQL,

SQL Injection,

Tecnologia,

User (computing)

lunes, 20 de febrero de 2012

JSP Etiquetas logic:equal y logic:iterate Struts

Para esta entrada, vamos a hablar de la etiqueta de Struts, asociada a JSPs, para gestionar variables, que tengan un valor concreto, para ello, lo primero, la estructura de la misma.

Antes de empezar a utilizar etiquetas de struts, debemos incluir la referencia al tagLib en este caso en concreto, lo haremos de la siguiente manera:

<%@ taglib uri="/WEB-INF/struts-logic.tld" prefix="logic" %>

Esto nos dará acceso a todos los tags de Struts, asociados a logic, a los que podremos acceder anteponiendo la palabra logic por delante del tag que queremos usar, para el caso de esta entrada, es equal y la podemos ver de la siguiente manera:

<logic:equal name="Formulario" property="VariableACompara" value="Valor a comparar">

...Codigo HTML en caso de que la condición sea cierta.

</logic:equal>

Pasando ahora a la etiqueta iterate, para recorrer una lista y ponerlo en una tabla, si tenemos un formulario en Java, que se llama Formulario, con una variable listaArecorrer (de tipo: ArrayList), declaramos una variable interna que podemos usar (nomVariableInterna: el tipo puede ser un objeto, y acceder a sus atributos: "PropiedadVariable") dentro del iterate, para acceder a sus valores o propiedades:

<table>

<th>titulo</th>

<logic:iterate name="Formulario" property="listaArecorrer" id="nomVariableInterna">

<tr>

<logic:equal name="nomVariableInterna" property="PropiedadVariable" value="Valor">

<td width="30">Opción</td>

</logic:equal>

<logic:equal name="nomVariableInterna" property="PropiedadVariable" value="Valor">

<td width="30">Otra Opción</td>

</logic:equal>

</tr>

</logic:iterate>

</table>

Esta entrada es una respuesta a, donde se preguntó por un ejemplo de recorrer una lista:

Etiqueta logic en Struts

Antes de empezar a utilizar etiquetas de struts, debemos incluir la referencia al tagLib en este caso en concreto, lo haremos de la siguiente manera:

<%@ taglib uri="/WEB-INF/struts-logic.tld" prefix="logic" %>

Esto nos dará acceso a todos los tags de Struts, asociados a logic, a los que podremos acceder anteponiendo la palabra logic por delante del tag que queremos usar, para el caso de esta entrada, es equal y la podemos ver de la siguiente manera:

<logic:equal name="Formulario" property="VariableACompara" value="Valor a comparar">

...Codigo HTML en caso de que la condición sea cierta.

</logic:equal>

Pasando ahora a la etiqueta iterate, para recorrer una lista y ponerlo en una tabla, si tenemos un formulario en Java, que se llama Formulario, con una variable listaArecorrer (de tipo: ArrayList), declaramos una variable interna que podemos usar (nomVariableInterna: el tipo puede ser un objeto, y acceder a sus atributos: "PropiedadVariable") dentro del iterate, para acceder a sus valores o propiedades:

<table>

<th>titulo</th>

<logic:iterate name="Formulario" property="listaArecorrer" id="nomVariableInterna">

<tr>

<logic:equal name="nomVariableInterna" property="PropiedadVariable" value="Valor">

<td width="30">Opción</td>

</logic:equal>

<logic:equal name="nomVariableInterna" property="PropiedadVariable" value="Valor">

<td width="30">Otra Opción</td>

</logic:equal>

</tr>

</logic:iterate>

</table>

Esta entrada es una respuesta a, donde se preguntó por un ejemplo de recorrer una lista:

Etiqueta logic en Struts

jueves, 2 de febrero de 2012

UML Casos de Uso -- Escenarios

Después del éxito de esta entrada sobre UML, siguiendo con ese tema, tenemos otro tema de UML.

Un tema que a veces da para discutir en lo que a diseño UML se refiere, los escenarios.

¿Qué es un escenario en UML?

Un escenario en UML es una circustancia o situación, en la que se puede encontrar un sistema. Es decir, si cogemos un ejemplo de sistema, por ejemplo, este blog, una escenario podría ser, escribir esta entrada. Como puede entenderse de este concepto, un escenario es ampliio, y puede tener, diferentes formas de "ejecutarse" u ocurrir.

¿Para que sirven los escenarios?

Los escenarios, como hemos dicho, definen situaciones en las que se encuentra un sistema, esto quiere decir que, el conjunto de escenarios, definien el sistema, o al menos, lo que puede hacer el sistema. De lo que deducimos, que los escenarios nos sirven para definir, que hace y que no hace un sistema.

En un sistema de reservas on-line, podemos definir escenarios como pueden ser: Dar de alta un usuario, hacer una reserva on-line, dar de baja un usuario, modificar una reserva, pero podríoamos no tener un escenario de borrar una reserva, porque el sistema no la contemple.

¿Como se definen los escenario?

Hemos visto, que los escenarios definen al sistema, pero claro, al mismo tiempo, lo que puede hacer el sustema, define a los escenarios, esto lleva a una paradoja, que solo el "alcance" del sistema puede definir. El alcance es lo que define, que si y que no hace el sistema. (Si trabajas en un sector que funcione por proyectos, preguntate el alcance del tuyo ;) )

¿Partes del escenario?

un escenario, en si mismo puede dividirse, en acciones, estas acciones, defienn que caminos puede tomar un escenario. Como hemos visto, un escenario podría ser, dar de alta un usuario (todo un clásico), este escenario, dependiendo de lo que signifique dar de alta, hará una serie de acciones, que desencadenarán en posibles resultados diferentes.Al ver que los escenarios son condicionales, eso nos hace pensar, que pueden tener diferentes salidas o resultados, dar de alta un usario, puede acabar correctaement econ el usuario dado de alta, o incorrectamente, porque falten datos para el alta (por poner un ejemplo)

La ejecución "perfecta" de un escenario, se denomina Happy Path o Camino Feliz.

Entradas relacionadas en este blog:

UML diseño de agregación vs composición

Diseño UML Clase asociativa

Ingeniería inversa con eclipse Java2UML

Un tema que a veces da para discutir en lo que a diseño UML se refiere, los escenarios.

¿Qué es un escenario en UML?

Un escenario en UML es una circustancia o situación, en la que se puede encontrar un sistema. Es decir, si cogemos un ejemplo de sistema, por ejemplo, este blog, una escenario podría ser, escribir esta entrada. Como puede entenderse de este concepto, un escenario es ampliio, y puede tener, diferentes formas de "ejecutarse" u ocurrir.

¿Para que sirven los escenarios?

Los escenarios, como hemos dicho, definen situaciones en las que se encuentra un sistema, esto quiere decir que, el conjunto de escenarios, definien el sistema, o al menos, lo que puede hacer el sistema. De lo que deducimos, que los escenarios nos sirven para definir, que hace y que no hace un sistema.

En un sistema de reservas on-line, podemos definir escenarios como pueden ser: Dar de alta un usuario, hacer una reserva on-line, dar de baja un usuario, modificar una reserva, pero podríoamos no tener un escenario de borrar una reserva, porque el sistema no la contemple.

¿Como se definen los escenario?

Hemos visto, que los escenarios definen al sistema, pero claro, al mismo tiempo, lo que puede hacer el sustema, define a los escenarios, esto lleva a una paradoja, que solo el "alcance" del sistema puede definir. El alcance es lo que define, que si y que no hace el sistema. (Si trabajas en un sector que funcione por proyectos, preguntate el alcance del tuyo ;) )

¿Partes del escenario?

un escenario, en si mismo puede dividirse, en acciones, estas acciones, defienn que caminos puede tomar un escenario. Como hemos visto, un escenario podría ser, dar de alta un usuario (todo un clásico), este escenario, dependiendo de lo que signifique dar de alta, hará una serie de acciones, que desencadenarán en posibles resultados diferentes.Al ver que los escenarios son condicionales, eso nos hace pensar, que pueden tener diferentes salidas o resultados, dar de alta un usario, puede acabar correctaement econ el usuario dado de alta, o incorrectamente, porque falten datos para el alta (por poner un ejemplo)

La ejecución "perfecta" de un escenario, se denomina Happy Path o Camino Feliz.

Entradas relacionadas en este blog:

UML diseño de agregación vs composición

Diseño UML Clase asociativa

Ingeniería inversa con eclipse Java2UML

Etiquetas:

Diseño y analisis,

escenarios UML,

General,

Methodologies,

modelado,

Modeling Languages,

Programación,

Tecnologia,

UML,

Unified Modeling Language

Suscribirse a:

Entradas (Atom)