Mozilla Firefox: Navegador Web con todo lo que puedes esperar, una cantidad inmensa de extensiones, que pueden ayudarte a lo que necesites, además es rápido y fiable, actualizaciones habituales.

GIMP: Editor gráfico, muy potente, y con muchas capacidades, se pueden obtener grandes resultados con un poco de empeño.

Notepad++: Es para mi, una herramienta indispensable, siempre lo instalo, en todos los equipos que uso, ya que lee texto en practicamente, cualquier formato, y detecta palabras reservadas de multiples lenguajes de programación, y de etiquetas.

Open Office: El sustituto de la suite de ofimática de Microsoft, la verdad es que es completisima, y además plenamente compatible con la versión de la empresa de Redmond.

Eclipse: Es para mi, mi herramienta favorita para los programas Java, muy util, consume quizá muchos recursos, pero los resultados y sus complementos la hacen muy útil para el desarrollo de aplicaciones de todo tipo.

Videloan VLC mediaplayer: El reproductor por excelencia, potente , rápido y bajo consmo, además está lleno de sorpresas, cada día puedes descubirr una nueva funcionalidad.

Ubuntu Linux: El sistema operativo de Linux, más usable y cercano para el usuario habituado a Windows, es muy completo, y con unas pocas indicaciones, puede sustituir en todo al apreciado por todos Windows XP (digo apreciado, porque seamos realist,a la cantidad de nosotros que lo usamos).

Segunda Parte con otros 7 programas de software libre

sábado, 27 de febrero de 2010

7 programas de software libre para uso diario

Etiquetas:

Eclipse,

firefox,

GIMP,

Informatica,

Linux,

Notepad++,

Open Office,

open source,

programas utiles,

Software,

Software Libre,

Tecnologia,

Ubuntu,

VLC

miércoles, 24 de febrero de 2010

Criptografía básica III (atacando claves)

Superadas las explicaciones de los sistemas criptográficos, la aritmética modular finita y los sistemas simétricos(clave privada) y asimétricos (clave pública), voy a lanzarme a explicar los tipos de ataques que se pueden realizar a sistema de seguridad.

COn tipos de atacas me refiero a formas de atacar una clave, o de conseguir una clave, no voy a guiar en la metodología, sino que voy a ir a lo que es la teoría de los ataques, es decir como se realizan, pero no voy a ejemplarizar un ataque, no porque me parezca feo o ilegal o malo, sino porque eso lo dejo para otros post donde profundizar en un tipo de ataque concreto.

Aqui van algunos tipos de ataques:

COn tipos de atacas me refiero a formas de atacar una clave, o de conseguir una clave, no voy a guiar en la metodología, sino que voy a ir a lo que es la teoría de los ataques, es decir como se realizan, pero no voy a ejemplarizar un ataque, no porque me parezca feo o ilegal o malo, sino porque eso lo dejo para otros post donde profundizar en un tipo de ataque concreto.

Aqui van algunos tipos de ataques:

- La fuerza bruta: Es el ataque más básico que se puede hacer sobre una clave, además en más lento y posiblemente infructuoso, es mejorable con ciertas técnicas, pero básicamente, consiste en ir porbando hasta que aciertes, esto se realiza, proponiendo un alfabeto (una serie de letras, números y simbolos) que un programa, ira recorriendo de una forma ordeanda, para no saltarse ninguno, y probando a ver si pasan y coinciden, por alguna casualidad con la clave. De seguido algunas mejoras:

- Una posible mejora para estos sistemas, es por ejemplo, utilizar alfabetos limitados, conociendo la cultura del objetivo, es decir, si vas a atacar a un inglés, no usas la ñ en el alfabeto, eso, aunque parezca una tontería puede reducir drasticamente, un número de comprobaciones.

- Otra teoria, es suponer, que es una palabra que tiene sentido, con lo que las limitaciones de pruebas se remiten al diccionario de una lengua, que son muchas menos opciones, que mezclar todas las letras de un alfabeto.

- Se puede combinar este último con una sistema de sustitución de letras y números, por ejemplo las vocales, cambiando A-4 E-3 I-1 O-0 U-7, por ejemplo, de tal forma que se retiran estas vocales y se sustituyn por esos números.

- Además existen una serie de claves habituales, que se pueden probar, ya que somos en el fondo poco originales, poniendo claves, pero para este tipo de ataques, debes conocer a la persona, ya que se trata de usar, fechas y nombres, que son muy habituales en las contraseñas de la gente, si no me crees, piensa en las tuyas.

- Un segundo tipo de ataque, es el de MIM (Man in the Middle) o conocido como ponerse en medio, vamos, una traducción sería, hombre en medio, se trata en este caso de analizar lo que se transmite entre emisor y receptor, para intentar adivinar la clave, es decir, captar la comunicación y con los criptogramas, sacar la clave, est sistema requiere que antes, te cueles en medio, para poder captar las tramas, si se desea se peuden hacer pruebas en casa, con el WiFI de casa, poner un ordenador navegando por WiFi y captar con troo, lo que estan haciendo. Para ello hace falta algunos conocimientos técnicos, pero tarde o temprado hare una prueba y colgare un post, ya lo hice una vez, y fue divertido asaltarme a mi, si al mismo tiempo que bastante estupido.

- Otro ataque habitual es el de Denegación de servicio, DoS (Dennial of service), estos ataques no quieren obtener la clave de un sistema, sino colapsarlo, hace poco en Estados Unidos, los usarios de Iphone se enfadaron por el servicio de red de AT&T y quisieron colapsar su red, arrancadno una aplicacines, que activaban y generaban muhas conexiones de red via 3G de tal forma que intentaron saturar las redes, esto, aunque parezca una tonteria si lo hace uno, puede saturar una red de datos, porque las colisiones entre unos y otros terminales, provocan un fallo en cadena en la red. (Este tema se merece un post aparte, colisiones en red, broadcast y multicast, zonas de difusión y de colisión en redes, lo haré).

- Leakage, este tipo de ataque, es cuando bueno, no tiene porque ser un tipo en si mismo, sino que trata cuando un dato que debería ir a un sitio, va a otro donde no debería, es decir, si mi comunicación con una página Web, debería ir solo a esa página y resulta que también va a otro lugar donde no debería, puede superponerse con el caso de Man In the Middle.

- Como últmo caso para comentar, voy a hablar de la ingeniería social, que pese a que parece el nombre de un libro de autoayuda, es un ataque a los usuarios, directo y sin contemplaciones, es cuando alguien mediante un engaño, nos lleva a entregar información privada, haciendonos creer que es una autoridado entidad a la que debemos entregar esos datos, el típico caso del banco que te manda un mail para que le mandes tus datos, aunque puede complicarse más, llegando a casos donde una llamada telefónica de alguien que se hace pasar por un empleado de una empresa pidiendo que se le abra un puerto para trabajar desde casa.

lunes, 22 de febrero de 2010

Software Libre vs Software gratuito

En esta entrada voy a definir la diferencia en este ambito, porque a veces me da la sensación, que en muchos casos la gente, confunde de forma muy generalizada lo que es software libre, de lo que es software gratuito.

Para empezar, diferenciar los cuatro tipos de software que podemos ver, en general, existen una serie de tipologías en lo que a esto se refiere:

Diferenciadas estas cuatro categorias, vemos las diferencias claras, entre ellos, y que solo el osoftware libre, u open source es el que nos da acceso al código del programa, para que lo cambiemos y editemos a nuestro antojo, para mejorar su funcionalidad, si decir, que los cambios que se realizan en estos programas, si se quieren divulgar de nuevo, debe respetarse el trabajo y las decisiones de los creadores del mismo, y no intentar hacer negocio, ya que eso atentaría contra la intención del mismo.

Por eso hago un llamamiento a diferenciar el software gratuito, del software libre, los otros dos, ya se diferencian por si solos, o eso creo yo.

Para empezar, diferenciar los cuatro tipos de software que podemos ver, en general, existen una serie de tipologías en lo que a esto se refiere:

- El FreeWare: En este caso se trata de software gratuito, que podemos descargar gratuitamente de internet, pero cuyo codigo no está liberado y por lo tanto no es software libre, solo es free de gratis.

- El Open Source Software: Esto es lo que llamamos software libre, que no quiere decir que no tiene un negocio detrás sino que su codigo fuente es accesible y está a la disposición del usuario, lo que no implica que la empresa que lo desarrolle, haga negocio con el soporte o la implantación del mismo.

- El ShareWare: Este tipo de software, es aquel al que podemos acceder desde internet y descargarlo, pero con una fucnionalidad limitada, ya sea en tiempo o en el limite de acciones que se pueden realizar en el, el código no es accesible por el usuario.

- El software privado: Este es el más común (o conocido) de (por) todos, es por el que se paga directamente por el programa en si mismo y se recibe una licencia, ya sea esta de ejecución (el S.O. que vienen con el ordenador -- es decir Windows) o de posesión de una copia. El código no esta accesible para el usuario.

Diferenciadas estas cuatro categorias, vemos las diferencias claras, entre ellos, y que solo el osoftware libre, u open source es el que nos da acceso al código del programa, para que lo cambiemos y editemos a nuestro antojo, para mejorar su funcionalidad, si decir, que los cambios que se realizan en estos programas, si se quieren divulgar de nuevo, debe respetarse el trabajo y las decisiones de los creadores del mismo, y no intentar hacer negocio, ya que eso atentaría contra la intención del mismo.

Por eso hago un llamamiento a diferenciar el software gratuito, del software libre, los otros dos, ya se diferencian por si solos, o eso creo yo.

viernes, 19 de febrero de 2010

Herramientas para obtener URLs cortas

Navegando y cotillenado un poco, he encontrado una serie de paginas, que sirven para acortar direccines, esto a simple vista parece tener poco sentido, pero cuando quieres publicar en twitter o enviar un mensaje de texto con una URL, es un poco incomodo, pagar dos SMS para enviar una dirección o ver que no puedes casi comentar lo que estas enviando, por lo que son bastante útiles para este tipo de situaciones. Estas son las que he encontrado asi dando un repasillo, son todas muy faciles de usar, tienen un campo de texto, donde se escribe la dirección que se desea acortar y nos devuelven la dirección corta que podemos usar para acceder al mismo sitio, de forma instantanea.

La que uso yo, no por nada, sino porque es la primera que encontré en su momento:

Otras que funcionan de la misma manera:

Esta la pongo aparte, proque requiere registrarse para usarla:

La que uso yo, no por nada, sino porque es la primera que encontré en su momento:

- http://bit.ly/

Otras que funcionan de la misma manera:

- http://www.shorturl.com/

- http://el32.com/

- http://www.tiny.cc/

Esta la pongo aparte, proque requiere registrarse para usarla:

- http://www.tumblr.com/

miércoles, 17 de febrero de 2010

Estreno de la pagina en inglés de Peke Press Post 50

Se puede encontrar aqui

No os corteis en lo más minimo en criticar (sin pasarse, no hace falta llegar al insulto XD) mi inglés, o en corregir lo que os parezca, cambio de plantilla y poco más, los post, serán los mismos, traducidos por mi a inglés, aunque puede, que no lo traduzca todo, todo, porque el tiempo es limitado.

Entrada número 50 de Peke Press y estreno del blog en inglés, esta es una entrada cuanto menos sentimental ;)

Muchas gracias a todos los que leeis esto y a los que lo leeran y todavía no lo saben.

No os corteis en lo más minimo en criticar (sin pasarse, no hace falta llegar al insulto XD) mi inglés, o en corregir lo que os parezca, cambio de plantilla y poco más, los post, serán los mismos, traducidos por mi a inglés, aunque puede, que no lo traduzca todo, todo, porque el tiempo es limitado.

Entrada número 50 de Peke Press y estreno del blog en inglés, esta es una entrada cuanto menos sentimental ;)

Muchas gracias a todos los que leeis esto y a los que lo leeran y todavía no lo saben.

lunes, 15 de febrero de 2010

Predicciones científicas 2040-2049

Ultima entrada de predicciones científicas, se acabaron las curiosidades de los que nos puede deparar el futuro, según algunas mentes actuales. Espero que haya gustado la saga de predicciones.

Departamento de defensa de EEUU.

Charles Clover, periodista.

Ray Kirzwen, inventor, ingeniero y especialista en IA.

James Hughes, director del Instituto Para la Ética de las Nuevas Tecnologías.

Extraido de XL Semanal

"Ejercitos de robots soldado autónomos para misiones de pirmera linea y operaciones especiales"

Departamento de defensa de EEUU.

"Se agotaran los recursos pesqueros excepto en las granjas y piscifactorias"

Charles Clover, periodista.

"La división entre hombre y máquina será cada vez más ambigua"

Ray Kirzwen, inventor, ingeniero y especialista en IA.

"Criaturas híbridas superarán a los humanos en capacidad intelectual y creativa"

James Hughes, director del Instituto Para la Ética de las Nuevas Tecnologías.

"El bloqueo de una parte de las radiaciones solares mediante un escudo de geoingeniería frenará el calentamiento global"

Extraido de XL Semanal

domingo, 14 de febrero de 2010

Montar un servidor Web en 10 minutos (HOW TO)

Esta entrada, es par a explicar como podemos montar un servidor Web, en muy pocos minutos, gracias a una herramienta, llamada xamppdescarga

Gracias explorer por la correción de la X

Esta herramienta, que consta de una serie de ellas (la X se refiere a que es multiplataforma: Cross-Plattform, Apache, Mysql, Perl y PHP) que original son las siglas...

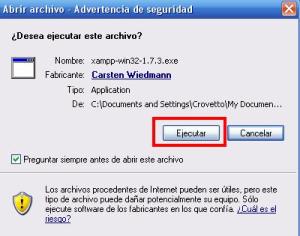

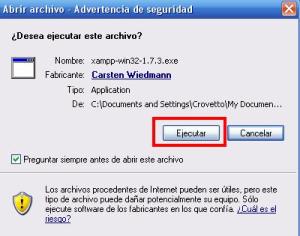

Vale, siguiendo estos pocos pasos, veremos como facilmente, instalacmos y configuramos, un servidor Web, despues de la descarga, el enlace es para la versión de Windows, tambien hay para MacOS y para Linux, tendremos un fichero ejecutable, que al ejecutar nos mostrará la siguiente ventana:

En ella, clicamos en Ejecutar, para que nosejecute el instalador, entonces salta´ra una nueva ventana:

[caption id="attachment_229" align="aligncenter" width="300" caption="primera pantalla"] [/caption]

[/caption]

En esta ventana, elegimos la ruta donde queremos instalar, la aplicación y le damos a install, remarcar que hace falta tener permisos de administrador en el equipo local, para poder realizar esta instalación, la instalación empezará al darle a install, y al acabar se nos mostrará la siguiente ventana.

NOTA: Nose si las ventanas de consola, estan en el orden exacto, memoria--, asi que no estaría mal, mirarlas todas, antes de empezar a tratar con ellas. ;)

[caption id="attachment_231" align="aligncenter" width="300" caption="path xampp"] [/caption]

[/caption]

Con esto colocamos el path de xampp, que es la ruta donde se instala, y a donde debe acceder, el navegador. Después nos preguntará.

[caption id="attachment_232" align="aligncenter" width="300" caption="poratable"] [/caption]

[/caption]

Con esto, nos pregunta si queremos instalar, este servidor Web en un pen-drive, o si lo vamos a mover de sitio.

[caption id="attachment_233" align="aligncenter" width="300" caption="Acceso directo"] [/caption]

[/caption]

Aqui nos pregunta si queremos un acceso directo en el escritorio, tras responder, estas preguntas, nos encontraremos con una ventana, donde le decimos que arranque el panel de control.

[caption id="attachment_234" align="aligncenter" width="300" caption="panel de control"] [/caption]

[/caption]

Para arrancarlo, pulsamos el uno, el número ;), y enter, con esto nos arranca un interfaz gráfica, que vemos a continuación.

[caption id="attachment_235" align="aligncenter" width="300" caption="Pannel de control GUI"] [/caption]

[/caption]

Una vez llegamos a esta ventana, y si todo ha ido bien, donde hayamos instalado el xampp, por ejemplo C:/xampp,la ruta hubiera sido c:/ en la instalción, tendremos una carpeta, c:/xampp/htdocs en la que podemos meter, las aplicaciones que descarguemos para que Apache las reconozca, por ejemplo, podemos bajar joomla, que es un gestor de contenidos, muy potente y de Open Source que podemos configurar a nuestro gusto para hacer un pequeño portal al que acceder, de manera local, esta idea es para hacer pruebas y tal, podemos descargar joomla de aqui

Vale una vez más se trata de la versión en Español y para Windows, ya que se trat de una explicación sencilla y facil para cualquiera, me baso en el sistema operativo más habitual, la descarga que realizamos la descomprimimos en la carpeta htdocs, y renombramos la carpeta que nos hemos bajado, de tal manera que quede todo lo que esta dentro del zip, bajo la carpeta c:/xampp/htdocs/joomla y ahi debajo todo el contenido, lo que esta dentro del fichero zip, para poder acceder a lo que acabamos de meter, en el panel de control, cuya imagen tenemos más arriba, le damos a Start, en donde pone, Apache y donde pone Mysql, de tal forma que arrancamos el servidor Web y la base de datos, para poder acceder a ello, y abrimos un navegador, por ejemplo Mozilla Firefox, y escribimos: http://localhost/joomla si coincide con el nombre de la carpeta que hemos metido en htdocs, tiene que coincidir, si se ha puesto otro nombre a la carpeta, se pone el otro nombre, ahora configuramos joomla, y ya tenemos preparado un serivdor Web, muy rápido, con un gestor de contenidos para rellenar, con lo que queramos.

Espero que haya serivdo de algo.

Gracias explorer por la correción de la X

Esta herramienta, que consta de una serie de ellas (la X se refiere a que es multiplataforma: Cross-Plattform, Apache, Mysql, Perl y PHP) que original son las siglas...

Vale, siguiendo estos pocos pasos, veremos como facilmente, instalacmos y configuramos, un servidor Web, despues de la descarga, el enlace es para la versión de Windows, tambien hay para MacOS y para Linux, tendremos un fichero ejecutable, que al ejecutar nos mostrará la siguiente ventana:

En ella, clicamos en Ejecutar, para que nosejecute el instalador, entonces salta´ra una nueva ventana:

[caption id="attachment_229" align="aligncenter" width="300" caption="primera pantalla"]

[/caption]

[/caption]En esta ventana, elegimos la ruta donde queremos instalar, la aplicación y le damos a install, remarcar que hace falta tener permisos de administrador en el equipo local, para poder realizar esta instalación, la instalación empezará al darle a install, y al acabar se nos mostrará la siguiente ventana.

NOTA: Nose si las ventanas de consola, estan en el orden exacto, memoria--, asi que no estaría mal, mirarlas todas, antes de empezar a tratar con ellas. ;)

[caption id="attachment_231" align="aligncenter" width="300" caption="path xampp"]

[/caption]

[/caption]Con esto colocamos el path de xampp, que es la ruta donde se instala, y a donde debe acceder, el navegador. Después nos preguntará.

[caption id="attachment_232" align="aligncenter" width="300" caption="poratable"]

[/caption]

[/caption]Con esto, nos pregunta si queremos instalar, este servidor Web en un pen-drive, o si lo vamos a mover de sitio.

[caption id="attachment_233" align="aligncenter" width="300" caption="Acceso directo"]

[/caption]

[/caption]Aqui nos pregunta si queremos un acceso directo en el escritorio, tras responder, estas preguntas, nos encontraremos con una ventana, donde le decimos que arranque el panel de control.

[caption id="attachment_234" align="aligncenter" width="300" caption="panel de control"]

[/caption]

[/caption]Para arrancarlo, pulsamos el uno, el número ;), y enter, con esto nos arranca un interfaz gráfica, que vemos a continuación.

[caption id="attachment_235" align="aligncenter" width="300" caption="Pannel de control GUI"]

[/caption]

[/caption]Una vez llegamos a esta ventana, y si todo ha ido bien, donde hayamos instalado el xampp, por ejemplo C:/xampp,la ruta hubiera sido c:/ en la instalción, tendremos una carpeta, c:/xampp/htdocs en la que podemos meter, las aplicaciones que descarguemos para que Apache las reconozca, por ejemplo, podemos bajar joomla, que es un gestor de contenidos, muy potente y de Open Source que podemos configurar a nuestro gusto para hacer un pequeño portal al que acceder, de manera local, esta idea es para hacer pruebas y tal, podemos descargar joomla de aqui

Vale una vez más se trata de la versión en Español y para Windows, ya que se trat de una explicación sencilla y facil para cualquiera, me baso en el sistema operativo más habitual, la descarga que realizamos la descomprimimos en la carpeta htdocs, y renombramos la carpeta que nos hemos bajado, de tal manera que quede todo lo que esta dentro del zip, bajo la carpeta c:/xampp/htdocs/joomla y ahi debajo todo el contenido, lo que esta dentro del fichero zip, para poder acceder a lo que acabamos de meter, en el panel de control, cuya imagen tenemos más arriba, le damos a Start, en donde pone, Apache y donde pone Mysql, de tal forma que arrancamos el servidor Web y la base de datos, para poder acceder a ello, y abrimos un navegador, por ejemplo Mozilla Firefox, y escribimos: http://localhost/joomla si coincide con el nombre de la carpeta que hemos metido en htdocs, tiene que coincidir, si se ha puesto otro nombre a la carpeta, se pone el otro nombre, ahora configuramos joomla, y ya tenemos preparado un serivdor Web, muy rápido, con un gestor de contenidos para rellenar, con lo que queramos.

Espero que haya serivdo de algo.

sábado, 13 de febrero de 2010

Acceso a Base de datos mysql desde java

En la función de conectar, en el driver manager, hace falta sustituir NOMBDD, por el nombre de la base de datos y USER y PASS por el usuario y la contraseña de la base de datos a la que se va a acceder, por ejemplo "root" y "password" (vale era bastante obvio).

public void connect(){ try { Class.forName("com.mysql.jdbc.Driver"); } catch (Exception e) { e.printStackTrace(); } try { conexion = DriverManager.getConnection("jdbc:mysql://localhost/NomBDD","USER", "PASS"); } catch (SQLException e) { e.printStackTrace(); } System.out.println("Conectado con exito!"); } public void disconnect(){ try { conexion.close(); } catch (SQLException e) { e.printStackTrace(); } System.out.println("Adios!"); }

public void connect(){ try { Class.forName("com.mysql.jdbc.Driver"); } catch (Exception e) { e.printStackTrace(); } try { conexion = DriverManager.getConnection("jdbc:mysql://localhost/NomBDD","USER", "PASS"); } catch (SQLException e) { e.printStackTrace(); } System.out.println("Conectado con exito!"); } public void disconnect(){ try { conexion.close(); } catch (SQLException e) { e.printStackTrace(); } System.out.println("Adios!"); }

Etiquetas:

base de datos,

bases de datos,

conexion base de datos,

desarrollo,

Informatica,

Java,

mysql,

Programación,

Software Libre,

Tecnologia

jueves, 11 de febrero de 2010

Acceso a Base de datos Access desde java

Una entrada muy rápida de como se conecta la base una base de datos Access a un programa Java.

Para este caso, notificar que Access normalmente el acceso es con USER y PASS en blanco, algo asi: conexion = DriverManager.getConnection("jdbc:odbc:" + NOMBDD, "","");

Comentar además que para que una base de datos, este visible para el driver, debe estar incluida en el origen de datos de Windows, que se encuentra en inicio --> Ejecutar --> ODBCAD32. En la ventana que salta, le damos a añadir (add) elegimos Driver Do Microsoft Access (*.mdb) y introducimos los datos de la base de datos y le damos un nombre, el que usaremos en el código Java

public void abrirConexion() {try {Class.forName("sun.jdbc.odbc.JdbcOdbcDriver");conexion = DriverManager.getConnection("jdbc:odbc:" + NOMBDD, "USER","PASS");System.out.println("Conexión");statment = conexion.createStatement(ResultSet.TYPE_SCROLL_SENSITIVE,ResultSet.CONCUR_UPDATABLE);System.out.println("Conexion exitosa");} catch (Exception e) {System.out.println("No se ha podido cargar el Driver JDBC-ODBC");e.printStackTrace();}} public void cerrarConexion() {try {statment.close();conexion.close();} catch (SQLException e) {e.printStackTrace();System.exit(1);}} Mañana desde mysql!

Para este caso, notificar que Access normalmente el acceso es con USER y PASS en blanco, algo asi: conexion = DriverManager.getConnection("jdbc:odbc:" + NOMBDD, "","");

Comentar además que para que una base de datos, este visible para el driver, debe estar incluida en el origen de datos de Windows, que se encuentra en inicio --> Ejecutar --> ODBCAD32. En la ventana que salta, le damos a añadir (add) elegimos Driver Do Microsoft Access (*.mdb) y introducimos los datos de la base de datos y le damos un nombre, el que usaremos en el código Java

public void abrirConexion() {try {Class.forName("sun.jdbc.odbc.JdbcOdbcDriver");conexion = DriverManager.getConnection("jdbc:odbc:" + NOMBDD, "USER","PASS");System.out.println("Conexión");statment = conexion.createStatement(ResultSet.TYPE_SCROLL_SENSITIVE,ResultSet.CONCUR_UPDATABLE);System.out.println("Conexion exitosa");} catch (Exception e) {System.out.println("No se ha podido cargar el Driver JDBC-ODBC");e.printStackTrace();}} public void cerrarConexion() {try {statment.close();conexion.close();} catch (SQLException e) {e.printStackTrace();System.exit(1);}} Mañana desde mysql!

Etiquetas:

Access,

base de datos,

bases de datos,

conexion base de datos,

Database,

Informatica,

Java,

Java Database Connectivity,

Programación,

Programming,

Software,

Tecnologia

martes, 9 de febrero de 2010

Gestión de permisos mediaWiki

En esta entrada, quiero ver como se pueden gestionar los usuarios y grupos en mediaWiki, es decir a la hora de crear una Wiki. Estas entradas que van a continuación formarían parte del Fichero LocalSettings.php, que está situado en la raiz de la instalación (donde se han volcado los ficheros de mediaWiki).

Explicar un punto, antes de entrar en harina, los permisos que des o quites a el grupo * (es decir todos), afectan a todos los grupos de usuarios, es decir si no se los vuelves a dar, a los usuarios que deberían tenerlos, no los tendran.

Con esta linea, hacemos que todos los usuarios, que no esten registrados, no puedan editar la Wiki

$wgGroupPermissions['*']['edit'] = false;

Con esta linea, hacemos que todos los usuarios, que no esten registrados, no puedan ni siquiera leer la Wiki

$wgGroupPermissions['*']['read'] = false;

Aqui vemos, como dar permisos de ediciñon a los usuarios registrados

$wgGroupPermissions['user']['edit'] = true;

Con esta linea, se da permiso a los usuarios a discutir las entradas, requiere el permiso editar. (edit)

$wgGroupPermissions['user']['createtalk'] = true;

Con esto haces que los usuarios registrados no puedan crear nuevas paginas.

$wgGroupPermissions['user']['createpage'] = false

Con esta linea, permites la subida de ficheros a los usuarios registrados.

$wgEnableUploads = true;

Se pueden crear grupos, sencillamente, de esta manera $wgGroupPermissions['editores']['createpage'] = true

Explicar un punto, antes de entrar en harina, los permisos que des o quites a el grupo * (es decir todos), afectan a todos los grupos de usuarios, es decir si no se los vuelves a dar, a los usuarios que deberían tenerlos, no los tendran.

Con esta linea, hacemos que todos los usuarios, que no esten registrados, no puedan editar la Wiki

$wgGroupPermissions['*']['edit'] = false;

Con esta linea, hacemos que todos los usuarios, que no esten registrados, no puedan ni siquiera leer la Wiki

$wgGroupPermissions['*']['read'] = false;

Aqui vemos, como dar permisos de ediciñon a los usuarios registrados

$wgGroupPermissions['user']['edit'] = true;

Con esta linea, se da permiso a los usuarios a discutir las entradas, requiere el permiso editar. (edit)

$wgGroupPermissions['user']['createtalk'] = true;

Con esto haces que los usuarios registrados no puedan crear nuevas paginas.

$wgGroupPermissions['user']['createpage'] = false

Con esta linea, permites la subida de ficheros a los usuarios registrados.

$wgEnableUploads = true;

Se pueden crear grupos, sencillamente, de esta manera $wgGroupPermissions['editores']['createpage'] = true

lunes, 8 de febrero de 2010

UML diseño de agregación vs composición

Esto, es una parte muy sencilla, pero al mismo tiempo básica para el diseño de un diagrama de clases UML, la forma de representar que un objeto tiene como contenido a otro, esto quiere decir que un objeto de un tipo, puede contener a otro, en un sentido abstracto de posesión, es decir, por ejemplo un objeto de tipo, por ejemplo, ciudad tiene una lista de objetos de tipo aereopuerto, esto quiere decir, que una ciudad, tiene un número de aereopuertos, destacar, que la cardinalidad del extremo que lleva el rombo, es siempre uno, ahi va un ejemplo:

En la misma linea, la composición, es una relación más fuerte de los objetos, asi como la agregación, es el hecho de que un objeto posea a otro, la composición es cuando la relación entre ambos objetos es tal, que el agregado es una parte importante del agregador, de tal forma que el primero no tiene sentido suelto, y el segundo, necesita definir al primero para ampliar su significado, ya se que esto suena un tanto etereo, pero con un ejemplo se ve mejor:

El avión tiene sentido por si solo, pero esta claro que esta compuesto de 2 alas, esta relación es de mucha fuerza, mucho más que el caso de los aereopuertos, y esta claro, que un avión siempre tendrá sus dos alas, y estas siempre serán del mismo avión. El caso de los aereopuertos, es claramente más sueve la relación.

Entradas relacionadas de UML en este blog:

Ingeniería inversa con eclipse Java2UML

Clase asociativa

En la misma linea, la composición, es una relación más fuerte de los objetos, asi como la agregación, es el hecho de que un objeto posea a otro, la composición es cuando la relación entre ambos objetos es tal, que el agregado es una parte importante del agregador, de tal forma que el primero no tiene sentido suelto, y el segundo, necesita definir al primero para ampliar su significado, ya se que esto suena un tanto etereo, pero con un ejemplo se ve mejor:

El avión tiene sentido por si solo, pero esta claro que esta compuesto de 2 alas, esta relación es de mucha fuerza, mucho más que el caso de los aereopuertos, y esta claro, que un avión siempre tendrá sus dos alas, y estas siempre serán del mismo avión. El caso de los aereopuertos, es claramente más sueve la relación.

Entradas relacionadas de UML en este blog:

Ingeniería inversa con eclipse Java2UML

Clase asociativa

domingo, 7 de febrero de 2010

jueves, 4 de febrero de 2010

Predicciones científicas 2030-2039

"Los vientos huracanados de la alta atmosfera, cubrirán gran parte de las necesidades mundiales de electricidad."

Ken Caldeira, climatólogo.

"El tráfico de las autopistas estará guiado por un sistema informático via satélite. Podremos poner el piloto automático. Controladores de ruta semejantes a los aéreos se encargarán de llevarnos a nuestro destino."

The Economist

"Los telefonos móviles serán un implante cerebral."

Ray Hammond, escritor.

"El grafeno de carbono sustiruirá al silicio en los circuitos integrados. Los ordenadores personales, serán medio millón de veces más potentes que los actuales (2009) y la memoria de los discos duros, superará los mil millnes de gigas. Habrá cien mil veces más achura de banda."

Paul Tinari, profesor de la universidad de San Francisco.

Extraido de XL Semanal

En proximas entregas predicciones hasta 2049...

lunes, 1 de febrero de 2010

iPad una visión muy personal

Como no podía dejar pasar la oportunidad del gran invento del año, voy a dedicar unas lineas al nuevo gadget de la empresa de la manzana.

Primero voy a admitir una obviedad, es muy bonito y lo reconozco, me gusta, es una preciosidad, me parece suficientemente pequeño y al mismo tiempo grande para lo que esta pensado. Si la definición de Steve Jobs en la presentación fue algo asi como: "it is better than a laptop and better than a smartphone" traducción, "es mejor que un portatil y es mejor que un telefono inteligente" (lo de telefono inteligente no me gusta nada, pero es lo que hay), ahora con que cara se supone que nos van a vender esos productos, que lo hacen, pero si tienen un producto que es mejor que sus dos lineas básicas de productos, porque siguen vendiendo los otros, bueno juegos de palabras aparte.

La verdad es que el aparato (llamemoslo asi) es un autentico consumidor de recursos tecnológicos, y con esto quiero decir, que todo lo que se nos ocurre, que nos puede apetecer como entretenimiento digital, esta ahí, desde televisión a libros digitales, pasando por música, videojuegos, fotos, navegar por la web, redes sociales. Vale todo esto esta muy bien.

En una cosa, importante, le voy a dar la razón a Steve Jobs, los netbooks, no son mejores en nada, solo son más baratos.

Pero para mi tiene un par de pegas importantes, primero:

Ahora para no parecer muy malo con los maKeros, voy a decir lo que si me gusta:

Eso sí, voy a decir una cosa, con cierta cautela, si a mi no me acaba de convencer este primer modelo, digo que tampoco lo hizo, el iPhone de primeras, estoy seguro, que acabará por solventar las dudas que genera este primer modelo, a base de actualizaciones específicas, para satisfacer ciertas necesidades.

[caption id="attachment_187" align="aligncenter" width="300" caption="Apple iPad"] [/caption]

[/caption]

.o no es bonito.

Primero voy a admitir una obviedad, es muy bonito y lo reconozco, me gusta, es una preciosidad, me parece suficientemente pequeño y al mismo tiempo grande para lo que esta pensado. Si la definición de Steve Jobs en la presentación fue algo asi como: "it is better than a laptop and better than a smartphone" traducción, "es mejor que un portatil y es mejor que un telefono inteligente" (lo de telefono inteligente no me gusta nada, pero es lo que hay), ahora con que cara se supone que nos van a vender esos productos, que lo hacen, pero si tienen un producto que es mejor que sus dos lineas básicas de productos, porque siguen vendiendo los otros, bueno juegos de palabras aparte.

La verdad es que el aparato (llamemoslo asi) es un autentico consumidor de recursos tecnológicos, y con esto quiero decir, que todo lo que se nos ocurre, que nos puede apetecer como entretenimiento digital, esta ahí, desde televisión a libros digitales, pasando por música, videojuegos, fotos, navegar por la web, redes sociales. Vale todo esto esta muy bien.

En una cosa, importante, le voy a dar la razón a Steve Jobs, los netbooks, no son mejores en nada, solo son más baratos.

Pero para mi tiene un par de pegas importantes, primero:

- ¿Quién le saca todo el partido a un aparato de este estilo? Yo lo admito, tengo un blog, y me considero, al menos hasta cierto punto un consumidor de entretenimiento digital y al mismo tiempo conocedor del mismo, pero no me veo capaz de que me sobren 500$ (perdón 499$ como mínimo) para un aparato que no acaba de ser un bellezón, al que sacar poco partido, ni me paso el día en este blog, ni nada parecido.

- ¿Eso a la calle? Yo no es por nada, pero ya me molestaba tener que sacar, el telefono, la agenda, el reproductor mp3, la consola portatil, que me compre un aparato que aglutinaba todo de la mejor manera posible. (como he esquivado decir marcas eh!), que ahora ni me planteo comprarme un aparato tan grande, que encima no tiene telefono, que puede ser lo único que siempre quiero levar encima. 24 cm por 18 cm son muchos centimetros.

- Por cierto la tarifa de datos se vende aparte, ya les vale, en serio meten 200$ por ponerle capacidad 3G y un lector de tarjetas...

Ahora para no parecer muy malo con los maKeros, voy a decir lo que si me gusta:

- Es un avance importante, han metido en un espacio muy reducido, una capacidad brutal, de acceso a información, datos y entretenimiento, aunque sigo sin ver claro lo de los videojuegos.

- Creo que como lector de noticias, y para navegar por internet, es lo mejor que existe en el mercado.

- Para mi, tiene unas especificaciones técnicas de un nivel muy alto, y al mismo tiempo, teniendo en cuenta lo bien que hacen el software en Apple, posiblemente, este funcione de una forma muy fluida al mismo tiempo que será facil de usar e intuitivo.

- Su preocupaciñon por el medio ambiente, en los procesos de producción es cuanto menos loable.

- Madre mia, es una preciosidad, no tengo más que decir.

Eso sí, voy a decir una cosa, con cierta cautela, si a mi no me acaba de convencer este primer modelo, digo que tampoco lo hizo, el iPhone de primeras, estoy seguro, que acabará por solventar las dudas que genera este primer modelo, a base de actualizaciones específicas, para satisfacer ciertas necesidades.

[caption id="attachment_187" align="aligncenter" width="300" caption="Apple iPad"]

[/caption]

[/caption].o no es bonito.

Suscribirse a:

Entradas (Atom)